FOCUS

安全大咖说丨面向金融应用的后量子密码迁移研究

一、量子计算崛起:密码安全面临重构

当前广泛部署的公钥密码算法大多基于整数分解和离散对数等经典数论计算问题,无法有效抵抗大规模量子计算机攻击。为提前应对量子计算机对密码安全的潜在威胁,各国积极布局抗量子计算攻击的密码技术(简称后量子密码)研究及标准化工作。2024年,美国国家标准与技术研究院NIST三个标准化的后量子密码算法FIPS203、204、205,随着标准制定,现有密码体制向后量子密码迁移成为发展趋势。

目前,大部分的网络安全协议,基本思想是利用公钥密码算法实现通信双方的彼此认证和建立一个共享密钥,然后利用共享密钥作为对称密码算法的密钥来保证数据的机密性和完整性。如果攻击者通过网络抓包并存储了今天的网络安全协议消息,等到大规模通用量子计算机研制出来,数据的机密性将受到严重的威胁(即“先存储后解密”攻击)。在过渡期,为了保证数据的前向安全性,目前使用的加密算法或者密钥协商算法必须具有抗量子计算攻击的能力。

二、两种路径选择:直接替换 vs. 混合过渡

在量子计算时代到来之前,设计一个抗量子计算的具有前向安全的密钥协商协议主要有两种方法:

方法一:全面替换为后量子密码

将现有认证与密钥协商协议中所有基于“经典难题”的密码组件,全部替换为抗量子算法。这一方法虽然理论上更彻底,但实施成本极高,需要对现有公钥基础设施(PKI)做全面重构,周期长、风险大,在量子计算机尚未成熟的今天,似乎并非最优选择。

方法二:经典与后量子算法混合使用

另一种方法是混合经典算法和后量子算法,将抗量子密钥封装或密钥协商协议代替经典的Diffie-Hellman密钥协商协议,而认证算法采用经典的数论密码算法,即使大规模通用量子计算机研制出来,仍能保持数据的前向安全性。早在2016年,Google就已在Chrome浏览器与服务器间尝试将ECDH密钥协商替换为抗量子的NewHope算法,而认证仍沿用ed25519。这种“混合模式”既能基于现有PKI体系平滑升级,又能在量子计算到来之前,保障已经完成的会话的机密性,具备极强的工程可行性与经济性。

三、混合密钥协商:兼顾安全与可行的现实方案

为应对“存储-解密”型攻击,在过渡期需要构建具备前向安全性的密钥协商协议——即使密钥协商过程被截获存储,未来的量子计算机也无法还原出会话密钥。

本文提出一种面向金融业务的混合密钥协商方案(该方案荣获2024年“金融密码杯”创新赛团队三等奖 ):

认证机制:沿用经典算法(如SM2、RSA)实现身份认证,兼容现有数字证书体系;

密钥封装:引入NIST后量子标准算法Kyber(FIPS 203),生成具备抗量子能力的共享密钥;

密钥合成:由经典算法与后量子算法共同生成会话密钥,实现“双重保障”。

该方案既保留了现有监管与合规框架对传统算法的要求,也具备了抵御量子攻击的前向安全能力,是当前阶段成本可控、部署便捷的优选路径。

四、金融场景应用:TLS协议的平滑升级

金融领域,TLS(传输层安全性)被广泛应用于多个场景,以确保数据传输的安全性和机密性,如在线银行、支付网关等。为了满足金融行业的合规要求(如PCI DSS、GDPR等),使用TLS加密传输也是确保客户数据安全的重要措施。

在TLS(传输层安全性)中,密钥协商是确保通信双方安全交换密钥的重要步骤。然而,量子计算的发展对传统的密钥协商协议构成了威胁,尤其是对基于公钥密码学的协议,如RSA和DH(Diffie-Hellman)密钥交换。

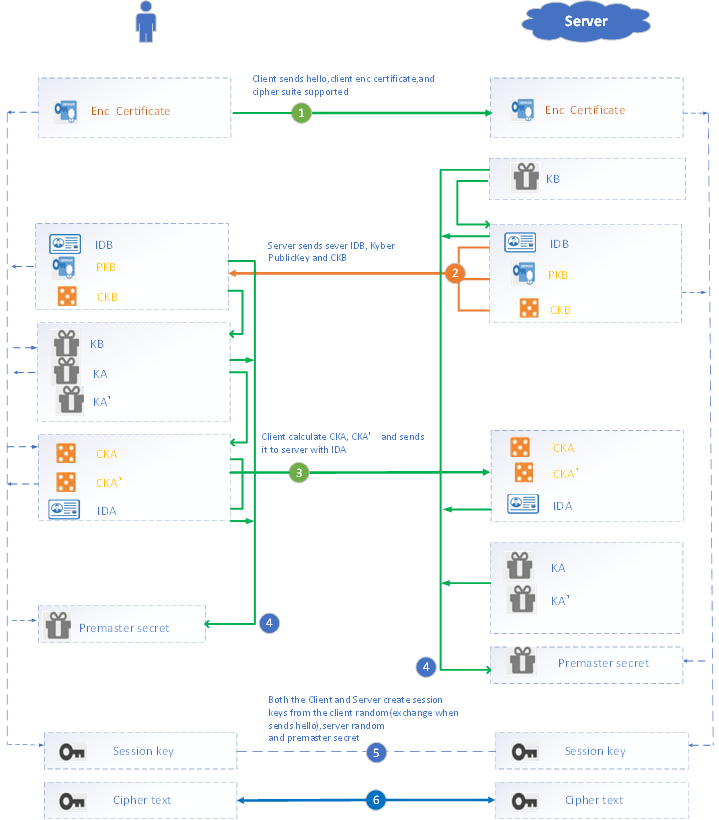

本方案提出的“SM2 + Kyber”混合密钥协商机制,可无缝集成至TLS握手流程中:

l 将客户端视为用户B,服务端视为用户A;

l 在2-RTT(两次交互) 内完成认证与密钥协商;

l 仅需三次数据传输,显著减少握手延迟,提升通信效率。

具体流程如下图所示:

图:混合SM2+Kyber在TLS中的交互流程图

五、结语:稳步迈向后量子密码时代

在后量子密码迁移的过渡时期,采用“混合密钥交换机制”不仅能够延续传统密码算法的安全优势与监管约束力,更是应对未来潜在威胁的前瞻性布局。这一机制帮助我们在量子计算真正成熟之前,以较低成本构筑起数据长期保密的安全防线。

对金融、能源、政务等高安全敏感领域而言,今天的技术选择将深刻影响未来的安全格局。积极部署具备前向安全能力的混合密码方案,正是为应对未知挑战所做的关键准备。